پراکسی سرور

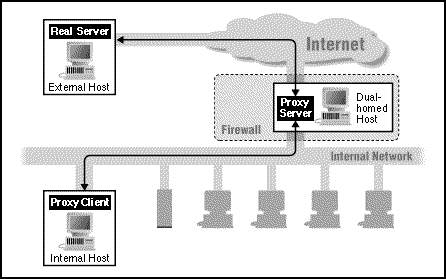

در یک تشکیلات که از اینترنت استفاده میکند، یک پراکسی سرور ترکیبی از سختافزار و نرمافزار است که بعنوان یک واسطه بین کاربر داخلی و اینترنت عمل میکند به طوریکه امنیت، نظارت مدیریتی و سرویسهای caching تامین میشود. یک سرور پراکسی دارای پروتکل مشخصی است، بنابراین برای هرنوع پروتکلی (HTTP، FTP، Gogher و غیره) باید تنظیم شود. پراکسی سرور بعنوان بخشی از یک سرور gateway (نقطهای در یک شبکه که ورودی به شبکهای دیگر است) رفتار میکند و میتواند برای انجام یک یا چند فانکشن که در بخش بعد به آن اشاره میشود، تنظیم شود.

عملکردهایی که پراکسی سرور میتواند داشته باشد

با تعریفی که از یک پراکسی ارائه شد، میتوان از پراکسی برای بهبود عملکرد یک شبکه استفادههایی کرد که در اینجا به چند مورد آن به اختصار اشاره میکنیم:

· Firewall (دیواره آتش)

برای سازمانی که فایروال دارد، پراکسی سرور تقاضاهای کاربران را به فایروال میدهد که با آنها اجازه ورود یا خروج به شبکه داخلی را میدهد.